记一次2024年某地级市Hw后总结

记一次2024年某地级市Hw后总结

Natro92这几天没有更新也是因为参加了这个,只能说自己太菜了,前几名的分就和刷的一样,最后靠学弟们近源打到点,勉强没有倒数第一,太强了orz。CTF和实战差点还是有点多,还是得学啊。

一脚踢进蜜罐,好悬没给我李宁干开线

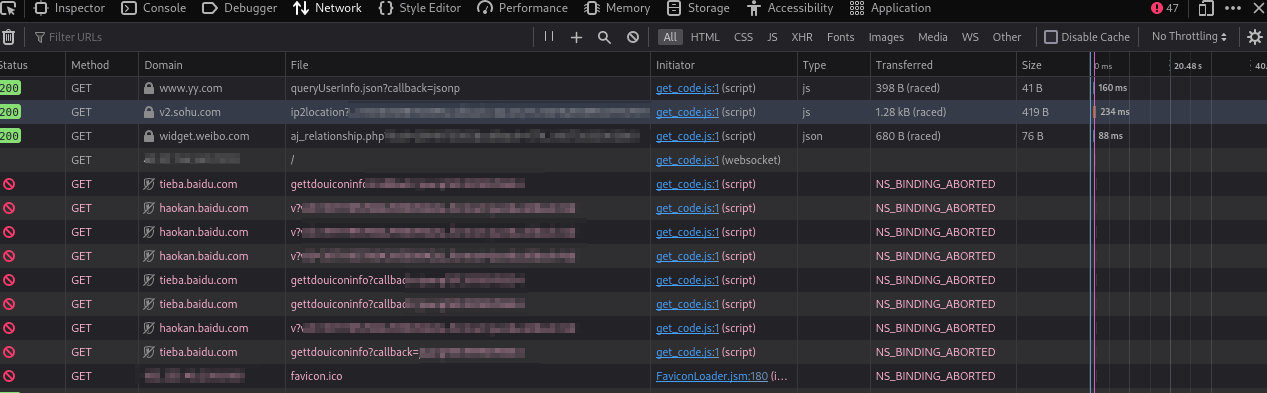

因为最开始要考六级,所以就晚了三天来了,后来发现根本打不到点。好不容易找个weblogic弱口令,刚踹进去,就被溯源了。后来一看网页,发现全是溯源api,什么获取各种cookie啊、ip之类的。

其实如果看了一眼就能发现是蜜罐,但当时打的时候也没合计啊,它绑在官方子域名下,它表面是个Weblogic服务,用弱口令weblogic/Oracle@123就能登录进去。

然后就是按照后台getshell一把嗦。后来才发现,和教程里的流程一模一样的。一套流程下来,也就顺理成章的被逮到。

本来还是有点怀疑的,真的这么顺利吗,但是当上shell之后,过了两分钟关站重启了,我以为是被应急了,最后一点怀疑也都没了,现在想想,应该是蜜罐的定时重启。

后面扫内网的时候发现,同时扫到若干个不同家的OA,才反应过来,谁家会同时用多个不一样的OA。。。

接触网安这么长时间,一直听说有蜜罐,这回终于一脚踹进去了。

近源,启动

本来上一次近源的时候,一点收获没有,就没报太多希望,但是没想到这回新加入的一些资产还是挺好玩的。基本都是弱口令摄像头或者是打印机。

然后倒数第二天的时候一个wifi直接通内网,192段、10段全通,直接一顿猛舔,服务器分直接吃爽,可惜我内网水平太差了,其他的都没怎么打,数据库大部分找到的也都是测试数据库,就导致数据分也没怎么吃到。

被溯源以及反思

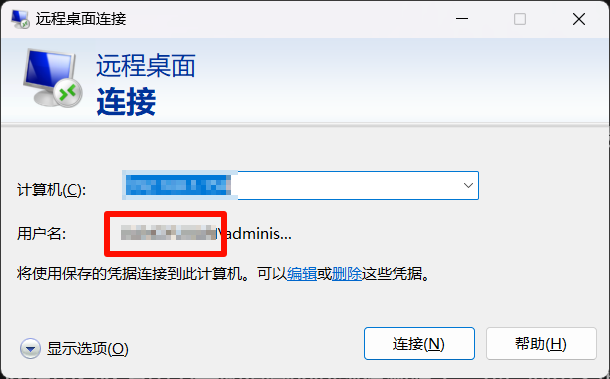

队伍中有队友因为一些很蠢的问题被溯源了,我后面思考的时候也想到一些我这次出现的问题,比如我的PC的默认名称是我的昵称。在RDP登录时会使用作为凭证保存,可能就是被溯源的材料。解决也好办,那就是改一个无关的ID就行。

而且还有就是我们这次使用的维持权限用来下载马的用的是VPS的Python服务开启的下载,容易被溯源,后面了解了一下,可以用OSS的存储桶来保存这些shell文件,防止造成VPS的IP暴露。当然,部分云厂商支OSS的域名修改,所以就可以…

还有就是安全意识太差了,晚上十一二点收到学校的一些信息填报,当时睡觉睡一半都蒙了,直接想都没想就发过去了,发完后来才想到可能是钓鱼,还好不是,后面要提高一点安全意识。

总结

只能说运气太好了,后几天外网真是打不到点。真正打了才发现,前几名的分数是我们的几倍。后面交流也大部分都是外网打的点。好多资产并没有收集完全,同一个IP下部分高端口还是有没找到的服务,部分默认页面下也是有一些路由是隐藏的,后面要仔细扫扫。

而且好多东西都是没见过的,Vcenter这些、其他的各种机器,还有挺多陌生的名词都没有听过,还得多多了解。这次东西没少学。本来还有挺多想写的,这里也没法写出来。

妈的,这学期一直在研究技术,学业这边有点荒废了,速通六科,干了兄弟们!😡